Atri的Re之旅(2)

本章我会带来Qctf-Re向的非官方WP

Week 1

test1:8086ASM

加密核心逻辑是循环右移+异或

1 | 加密核心 |

1 | 加密脚本 |

解密脚本实际上就是加密脚本逆向

1 | #include <stdio.h> |

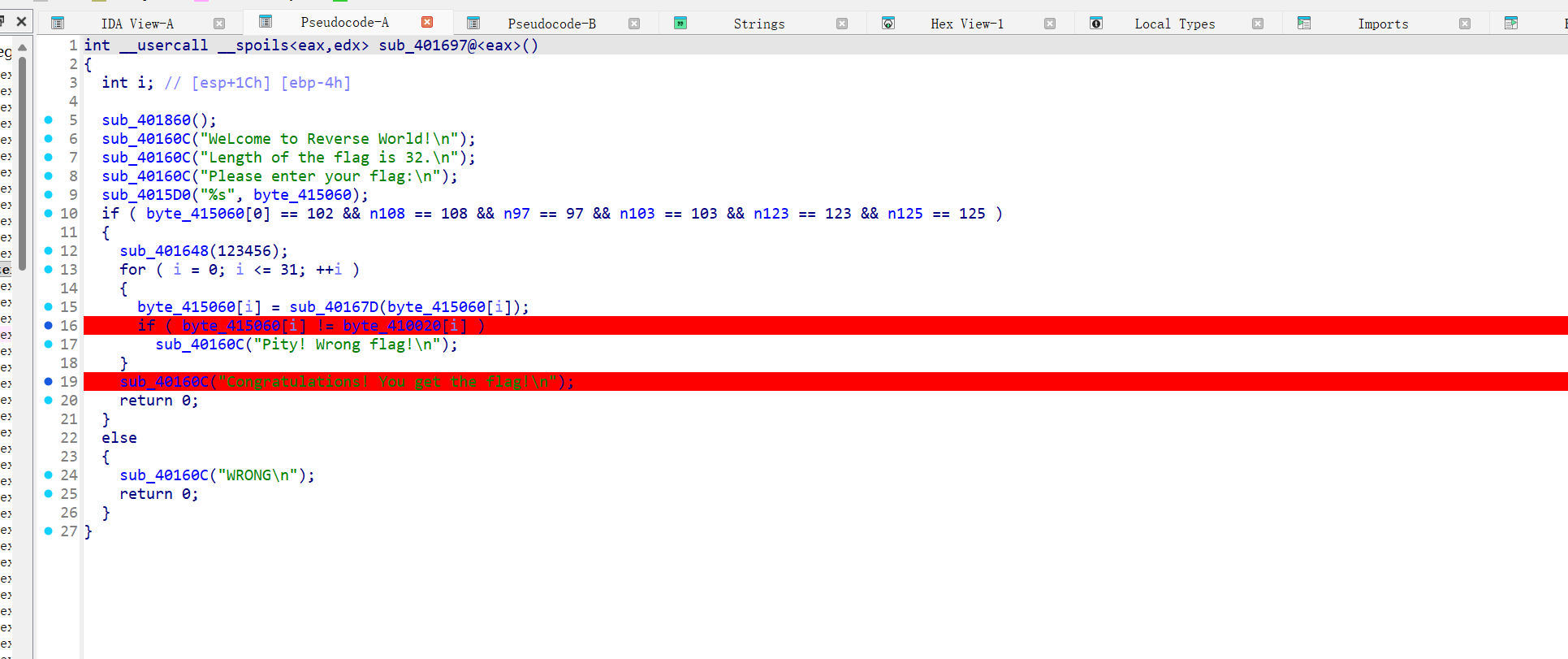

test2:PlzDebugMe

进入ida,我们查找flag相关函数

不难看出这个为中心函数

本质是一个加密比较,逆向只要再进行一次相同加密就行了

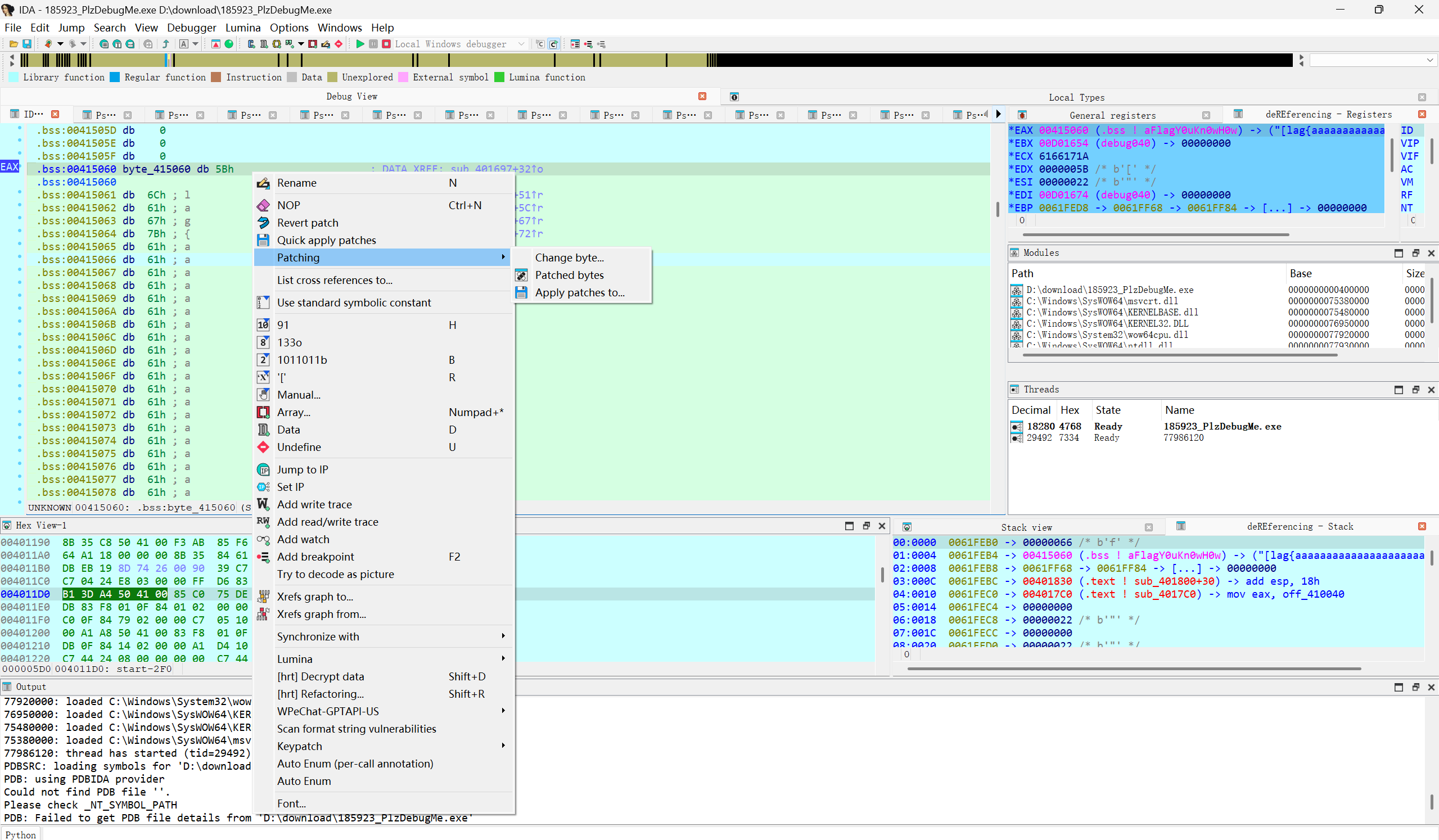

这里我们采取动调patch的方法

patch掉wrong分支的return 0;设下如图断点

动态调试过程中将密文重新填入输入中

加密32次得到flag

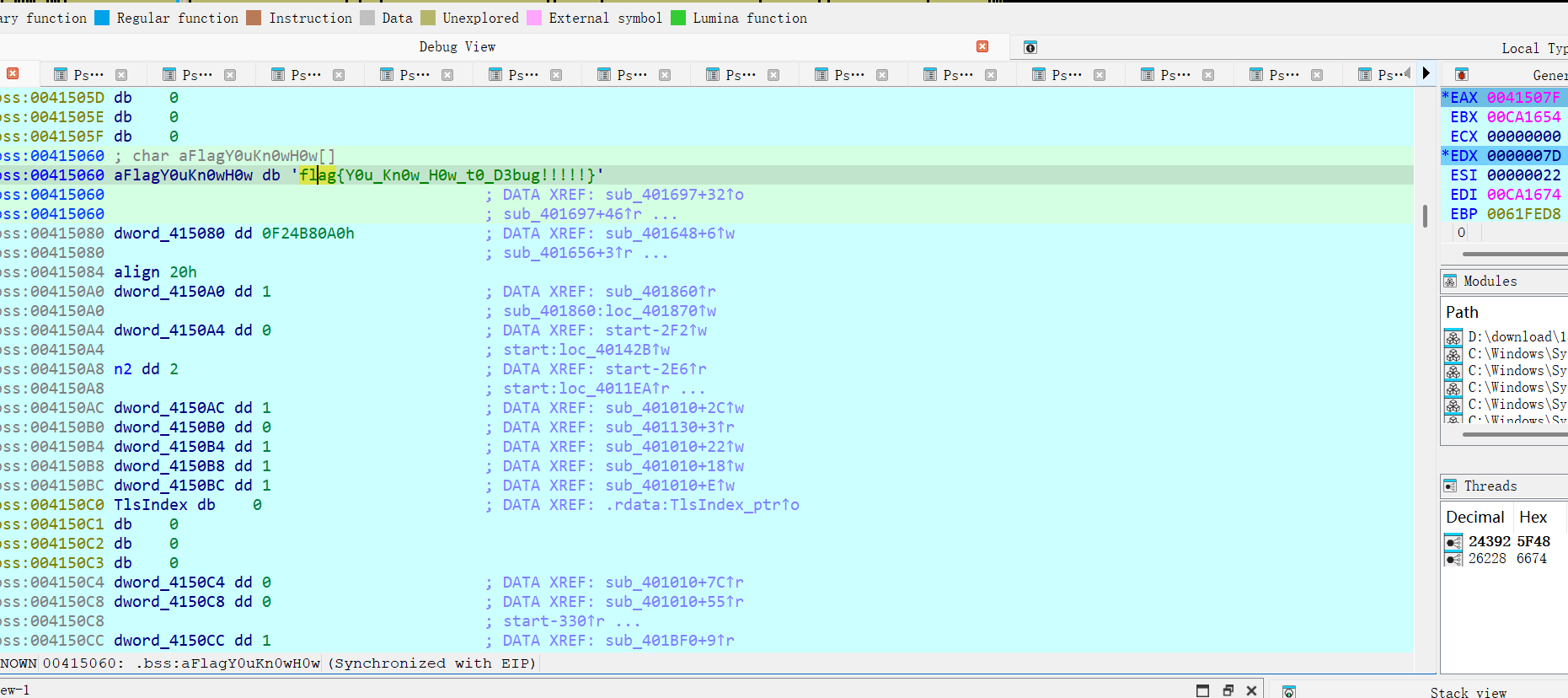

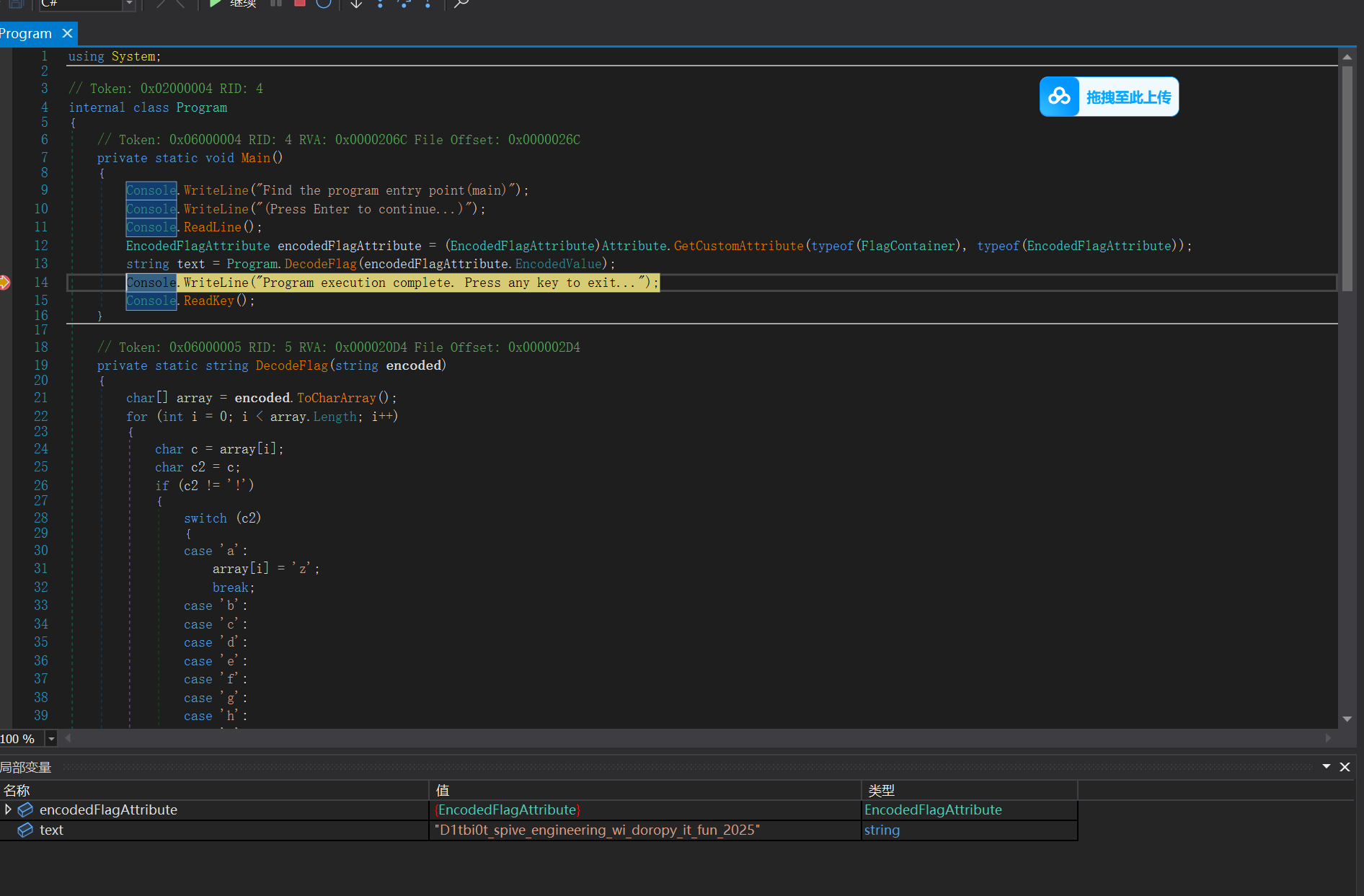

test3:ezCSharp

dnspy打开

发现这题其实是解密完密文后与输入比对

直接动态调试获取flag即可

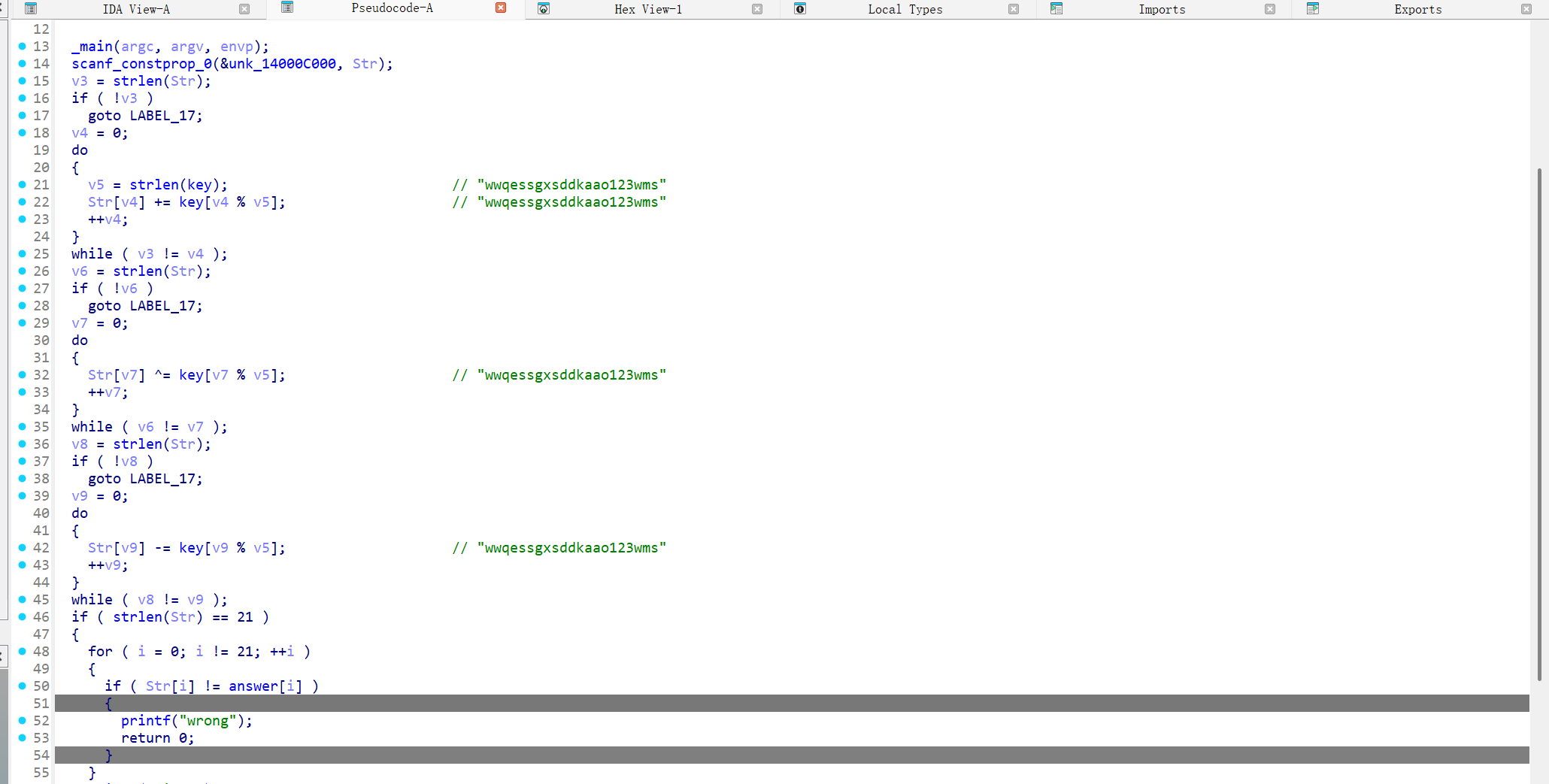

test4:ezCalculate

打开ida,是简单的加密和计算

直接逆向计算即可

1 | #include <stdio.h> |

1 | flag{Add_X0r_and_Sub} |

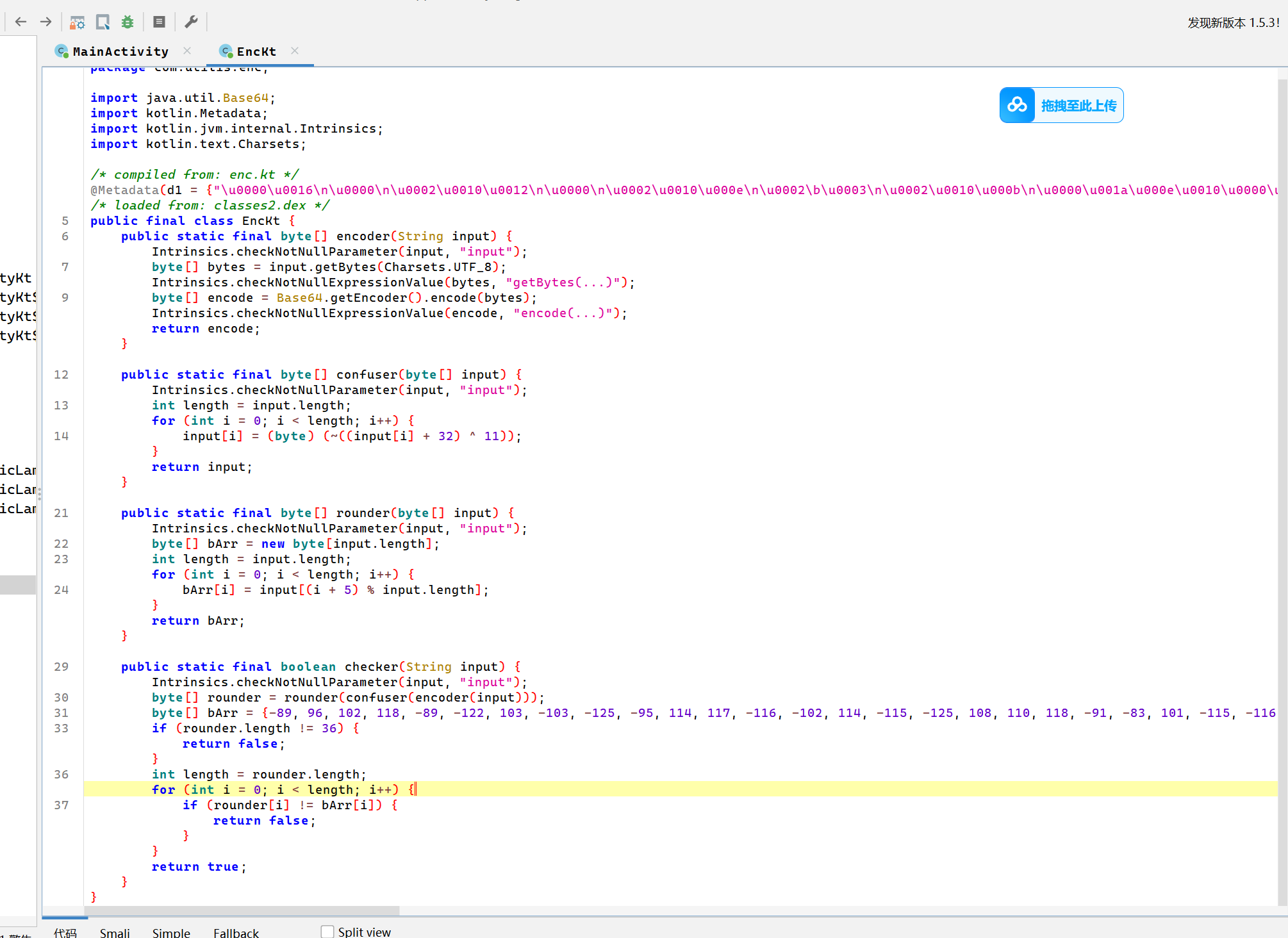

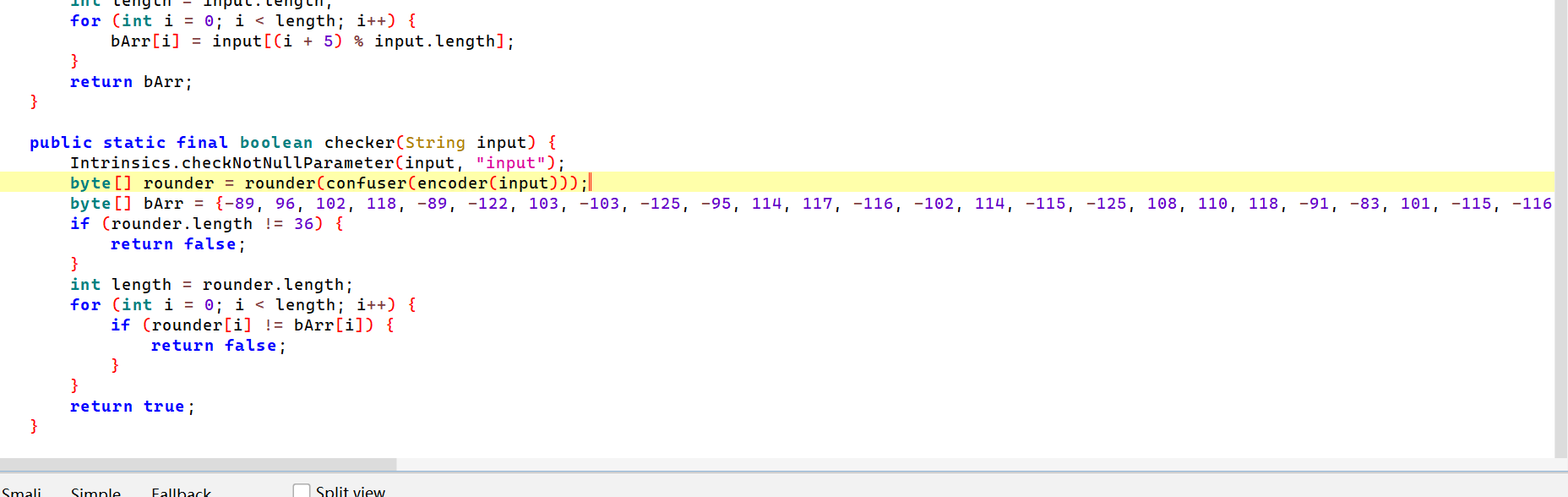

test5:jvav

发现文件是apk格式,使用工具jadx,根据题目提示,我们发现EncKt

对明文主要处理为这一步

分别为:base64加密,相加异或取反,右移六位

从外往里逆向计算即可

1 | #include <stdio.h> |

1 | ZmxhZ3trb3RsMW5faXNfYWxzb19qYXZhfQ== |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 yuoooka's home!